OpenSSH Ahora Cifra Las Claves Privadas En La Memoria; Se Acabaron Los Ataques Side-Channel Para El Robo De Claves

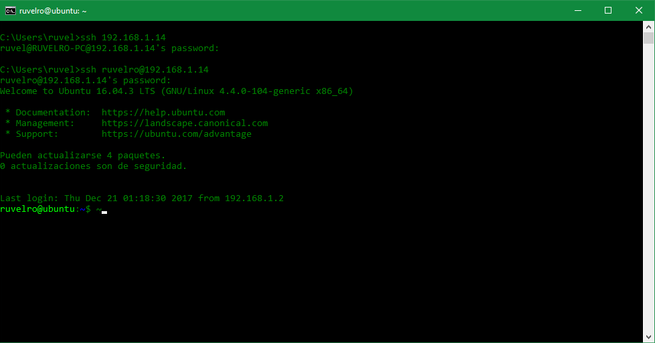

OpenSSH es uno de los servidores SSH más conocidos que nos permite conectarnos de forma remota a cualquier ordenador a través de Internet con la máxima seguridad y privacidad de la conexión. Aunque lo más normal es pensar que las conexiones con OpenSSH son seguras, no es la primera vez que esta herramienta ha puesto en peligro nuestra seguridad con vulnerabilidades y ataques como Rowhammer, RAMBleed, Spectre y Meltdown. Por suerte, gracias a una nueva medida de seguridad que ha llegado con las últimas versiones de OpenSSH este tipo de ataques no volverá a ocurrir.

Uno de los puntos más débiles de OpenSSH que permitía robar claves privada que podían poner en peligro la integridad de las conexiones eran los ataques de canal lateral, o Side-Channel Attacks. A diferencia de otros ataques informáticos que se pueden basar en vulnerabilidades y fallos, este tipo de ataques permite obtener información por la propia implementación física de un sistema, lo que permite, por ejemplo, obtener información directamente desde la memoria RAM del sistema mediante ataques de caché, de sincronización, de monitorización de consumo, ataques electromagnéticos, análisis acústico, etc.

OpenSSH cuenta con un agente que se encarga de guardar la clave privada de la conexión en la memoria de manera que cada vez que se establezca una conexión se use la clave y no tengamos que introducirla manualmente en cada llamada al servidor. Aunque esta información se guarda en una parte segura de la memoria a la que nadie tiene acceso más que las aplicaciones autenticadas, la clave se guarda en texto plano, sin cifrado, por lo que mediante distintos fallos como los ya mencionados puede ser posible obtenerla.

Por suerte, esto se acabó.

OpenSSH ahora guarda las claves en la memoria de forma cifrada; nadie puede tener acceso a ellas

La nueva versión de OpenSSH llegó hace algunos días sin hacer mucho ruido como una actualización sencilla y poco relevante, sin embargo, en su interior escondía una de las mejores medidas de seguridad introducidas en los últimos años en esta herramienta.

A partir de ahora, OpenSSH cifra las claves privadas antes de almacenarlas en la memoria del sistema, quedando así estas protegidas de prácticamente todos los ataques Side-Channel. Cuando no están en uso, estas claves privadas se cifran con una clave simétrica derivada de una prekey de 16 KB repleta de datos aleatorios.

De esta manera, para intentar obtener la clave de OpenSSH mediante este tipo de ataques informáticos será necesario obtener toda prekey de 16 KB, algo muy complicado teniendo en cuenta la tasa de errores en los ataques Side-Channel.

Una solución temporal, aunque efectiva

El responsable de OpenSSH asegura que esta medida de seguridad no es, ni mucho menos, algo definitivo, sino que se trata de un parche temporal.

Según el principal responsable del proyecto, este parche estará disponible en OpenSSH durante los próximos años, aunque se eliminará cuando la arquitectura del hardware de los ordenadores evolucione en cuanto a seguridad, la arquitectura se vuelva menos insegura y se acaben con estos problemas que, cada poco, dejan en evidencia la nula seguridad del hardware moderno.

Via: www.redeszone.net

Reviewed by Anónimo

on

5:33

Rating:

Reviewed by Anónimo

on

5:33

Rating: