Cómo protegernos de PROPagate, el nuevo ataque informático que instala malware y mina criptomonedas sin darnos cuenta

El pasado mes de noviembre de 2017, expertos de seguridad hablaron sobre una nueva vulnerabilidad en la API SetWindowSubclass de Windows que podía ser fácilmente utilizada por piratas informáticos para tomar el control de la interfaz gráfica, GUI, de una aplicación para cargar y ejecutar código malicioso en un ordenador sin necesidad de ninguna interacción por parte del usuario. Este fallo de seguridad recibió el nombre de PROPagate y, aunque entonces solo existía una prueba de concepto y era un concepto muy teórico, ahora, 7 meses más tarde, nos encontramos con que, finalmente, se ha convertido en una amenaza real.

En 2017, el investigador de seguridad que descubrió PROPagate solo publicó una prueba de concepto, PoC, para demostrar su existencia, pero nada más. Los expertos de seguridad consideraron que se trata de una amenaza poco peligrosa debido a su complejidad y no le dieron más importancia, igual que Microsoft tampoco lanzó un parche para corregir el fallo de la API de su sistema operativo.

Aunque no fue un fallo relevante para los investigadores de seguridad, este sí lo fue para los piratas informáticos, quienes han estado trabajando en el fallo de esta API de Windows hasta que, hoy mismo, se ha visto cómo piratas informáticos han empezado a explotar este fallo de seguridad de forma masiva en la red.

PROPagate ahora forma parte del kit de exploits RIG

Los expertos de seguridad de FireEye han detectado en la red una nueva campaña de distribución de malware basada principalmente en las técnicas de ejecución de código que permite PROPagate. Para estos ataques, los piratas informáticos están utilizando el conocido kit de exploits RIG, uno de los más completos y utilizados, para ejecutar código en la memoria del sistema y tomar el control sobre la interfaz de cualquier aplicación.

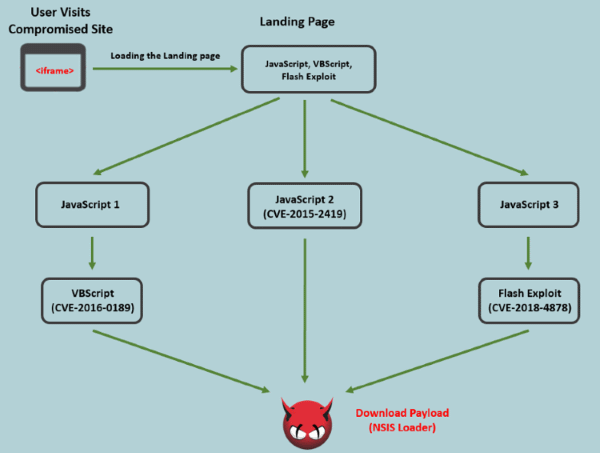

Los piratas informáticos están ocultando el EK RIG dentro de páginas web maliciosas, webs que están promocionando en redes sociales y a través de campañas de SPAM. Cuando la víctima entra en una de estas webs, automáticamente se carga el kit de exploits, explota PROPagate y hace uso de un código JavaScript, un complemento Flash, o un script Visual Basic para llevar a cabo el ataque.

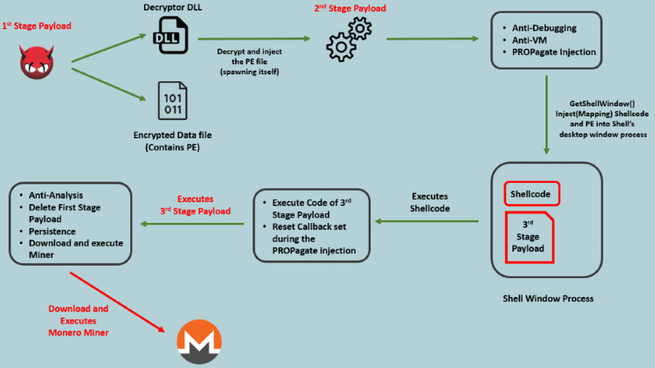

Cuando se ejecuta el exploit, automáticamente hace una llamada al código malicioso, implementa medidas de seguridad contra depuración y máquinas virtuales y, a continuación, se ejecuta para infectar el proceso de la interfaz de una aplicación que tenga el usuario abierta, con su correspondiente protección contra antivirus y cierres forzados.

Una vez que toma el control de la GUI, entonces se conecta a un servidor remoto, descarga el malware (que en esta ocasión es una herramienta de minado de Monero) y lo instala y ejecuta en el sistema, terminando así su labor.

Cómo protegernos de PROPagate

Para evitar ser víctimas de este nuevo tipo de ataque informático, la mejor forma de protegernos es utilizar el sentido común a la hora de abrir enlaces que encontremos en las redes sociales o que nos lleguen a través del correo electrónico.

Además, también es muy importante mantener el sistema operativo siempre actualizado con los últimos parches de seguridad, ya que, aunque de momento Microsoft no ha protegido Windows de PROPagate, no tardará en hacerlo. Además, un navegador web moderno y actualizado a su última versión también será capaz de protegernos de esta amenaza al mitigar todas las vulnerabilidades de los kits de exploits, evitando que estos puedan llegar a ejecutarse en nuestro ordenador.

¿Qué opinas de este fallo de seguridad?

Via: www.redeszone.net

Reviewed by Anónimo

on

13:02

Rating:

Reviewed by Anónimo

on

13:02

Rating: