Detectada una nueva variante del ransomware KeyPass

Aunque salió a la luz la semana pasada, es esta cuando expertos en seguridad han tenido la oportunidad de realizar un análisis mucho más exhaustivo de esta amenaza. Se trata de una variante de KeyPass, un potente ransomware que podría provocar la pérdida de la información almacenada en los equipos infectados.

Desde Kaspersky han conseguido de una forma, más o menos rápida realizar un análisis exhaustivo de la amenaza. Algunos aspectos han sorprendido. Sin embargo, podríamos decir que, la funcionalidad básica es idéntica a la existente en otras versiones distribuidas anteriormente.

De entrada, indican que la forma de distribuir la amenaza se ha visto ligeramente modificada. Antes, se recurría a correos electrónicos spam o documentos de Microsoft Office con macros que incluían o realizaban la descarga del instalador de la amenaza, respectivamente. En esta versión que se está distribuyendo, se ha podido apreciar como el instalador de la amenaza está disponible en páginas web. Es decir, se distribuye como si se tratase software legítimo. Una práctica que, podría considerarse bastante habitual.

Otro aspecto a destacar es el lenguaje de programación. Ha sido programado utilizando C++ y compilado con Microsoft Visual Studio. Para ser más precisos, la fecha de compilación de los archivos que se están distribuyendo apenas supera la semana de antigüedad.

Algunas de las librerías utilizadas son MFC, Boost y Crypto++.

Funcionamiento de esta variante de KeyPass

Ya hemos hablado de la vía de distribución. Ahora es el turno para el proceso de instalación y su comportamiento cuando llega al equipo.

Una vez alcanzado el equipo (recordamos que afecta solo a equipos que cuenten con sistema operativo Windows) la amenaza se copiará en la carpeta %LocalAppData%. Realizada esta operación, lleva a cabo su ejecución y borra todos los archivos existentes en la ubicación original. Es decir, donde el usuario almacena los archivos descargados a través de navegadores web.

La instalación es sencilla, por no decir que inexistente. El ransomware KeyPass solo garantiza persistencia frente a reinicios. La siguiente tarea es la enumeración de todas las unidades de almacenamiento disponibles, tanto locales como de red. También incluye aquellos dispositivos extraibles, como discos duros y memorias USB.

La siguiente acción a realizar la podéis imaginar: el cifrado de la información. Sin embargo, aquí hay que realizar algunos matices. El software cuenta con una serie de directorios que no debe cifrar, destacando aquellos pertenecientes a los navegadores web o los que se encuentran en el interior de la carpeta Windows.

Comunicaciones con el servidor remoto

Como todo ransomware, se comunica a través de Internet con un servidor de control remoto propiedad de los ciberdelincuentes. La relación entre ambos está relacionada con la generación de las claves de cifrado de los equipos. Desde Kaspersky han comprobado que estas se envían al equipo en texto plano, sin ningún tipo de cifrado.

Han comprobado que, en el caso de no poder contactar con el servidor (el equipo no está conectado a Internet), podría decirse que la copia de KeyPass es capaz de funcionar en modo standalone. La clave de cifrado se almacena, también en texto plano, en el equipo.

Tal vez, el aspecto más interesante, es que, presionando una serie de teclas, se puede realizar la apertura de una consola para controlar la amenaza, y llevar a cabo una personalización del ataque.

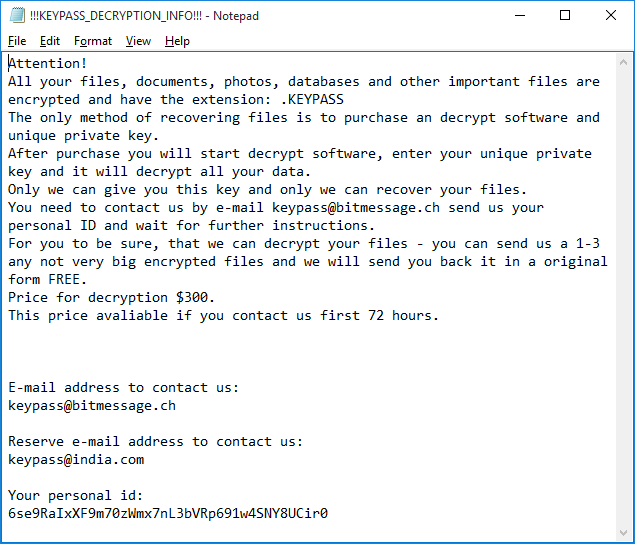

Por el momento no existe una utilidad para recuperar el acceso a la información.

Via: www.redeszone.net

Reviewed by Anónimo

on

12:36

Rating:

Reviewed by Anónimo

on

12:36

Rating: