Outlaw Country: Wikileaks desvela malware de la CIA para Linux

Wikileaks está desvelando en el programa Vault 7 en su página web todos los detalles sobre los cientos de herramientas de hackeo que tenía (y tiene) la CIA en su poder para todo tipo de dispositivos. Mientras que ayer conocimos Elsa, un malware para geolocalizar a usuarios a través del WiFi, hoy se ha desvelado Outlaw Country, el malware de la CIA para ordenadores con Linux.

Outlaw Country: utilizado para manipular paquetes de red de manera oculta en Linux

Mientras que prácticamente todo lo que Wikileaks ha desvelado de la CIA tiene que ver con malware para ordenadores con Windows, es especialmente destacable que Outlaw Country sea la primera herramienta pensada explícitamente para Linux, que como todos sabemos es mucho más seguro que otros sistemas operativos y parchea mucho más rápido sus vulnerabilidades.

Relacionado:https://www.adslzone.net/2017/06/01/es-realmente-mas-seguro-linux-que-windows/

Y es que Linux es muy utilizado en servidores, por lo que es un objetivo prioritario para la CIA, que busca infiltrarse de cualquier manera en redes ajenas para realizar labores de espionaje, como hemos visto con otras herramientas como Brutal Kangaroo o Pandemic.

Outlaw Country permite redirigir todo el tráfico saliente de un ordenador objetivo a ordenadores controlados por la CIA con el objetivo de poder robar archivos del ordenador infectado, o también para enviar archivos a ese ordenador.

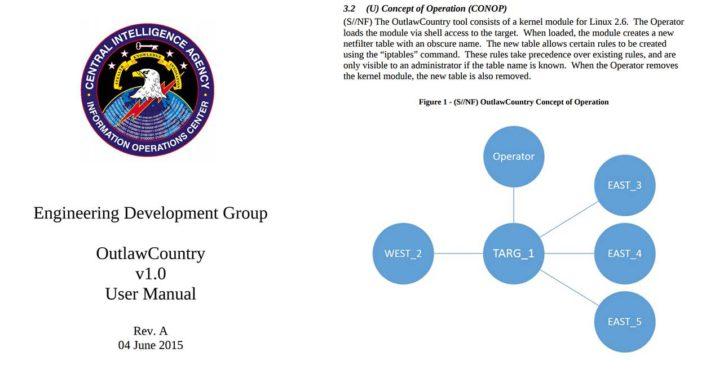

El malware consiste en un módulo de kernel que crea tablas netfilter invisibles en el ordenador objetivo con Linux, con lo cual se pueden manipular paquetes de red. Conociendo el nombre de la tabla, un operador puede crear reglas que tengan preferencia sobre las que existen en las iptables, las cuales no pueden verse ni por un usuario normal ni incluso por el administrador del sistema.

Actualiza cuanto antes Ubuntu para corregir este fallo en Systemd

El último documento del malware data de 2015

El mecanismo de instalación y persistencia del malware no viene muy bien detallado en los documentos a las que tuvo acceso Wikileaks. Para poder hacer uso de este malware, un operador de la CIA tiene que hacer primero uso de otros exploits o puertas traseras para inyectar el módulo del kernel en el sistema operativo objetivo.

La versión de Outlaw Country 1.0 contiene un módulo para el kernel de la versión de 64 bits de CentOS/RHEL 6.x. La primera versión de esa rama fue publicada en 2011, mientras que la última fue lanzada en 2013, siendo la última disponible hasta verano de 2014 cuando llegó la versión 7. El módulo sólo funciona con los kernel por defecto, y además, la versión 1.0 del malware sólo soporta DNAT (Destination NAT) a través de la cadena PREROUTING.

La versión del documento que Wikileaks ha revelado tiene como fecha el 4 de junio de 2015. En ese mismo documento aparece referenciado como requisito utilizar la versión de CentOS 6.x o anterior, y que tenga como versión de kernel 2.6.32 (del año 2011) o inferior. No se sabe si la herramienta contaba con una versión más actualizada para versiones más recientes.

Via: www.adslzone.net

Reviewed by Zion3R

on

12:49

Rating:

Reviewed by Zion3R

on

12:49

Rating: